Sie haben oder wollen eine 3CX Telefonanlage mit einer Sophos SG UTM Firewall betreiben. In diesem Artikel beschreibe ich wie Sie eine 3CX VOIP Telefonanlage mit einer Sophos SG UTM Firewall betreiben können. Auch wenn Ihr Netzwerk segmentiert ist.

Lösung

In diesem Beispiel war der Provider Magenta (ehemalig, UPC, Inode) in Österreich. Daher sind die SIP Trunk / VoIP Provider Informationen auf UPC angepasst. Bei Ihrem Provider müssen Sie diese Daten erfragen.

Benötigte Regeln/Ports für 3CX auf SG Sophos Firewall

Für 3CX zu beachten:

- Die 3CX Anlage bekommt möglicherweise teilweise Ports Forwardings (D-NAT) vom Internet (sofern die Services verwendet werden). Daher sollte die 3CX Anlage in ein eigenes VLAN in welchem nur sie plaziert ist und keine Fremdsystem kompromittiert werden können.

- Aus Sicherheitssicht, sollten Clients (Software), Telefonapparate und 3CX Server sollten in eigenen VLANs sein. Leider aus „Hersteller-Sicht“ ist eine VLAN-Implementierung nicht die bevorzugte Variante. Einige Provisioning Features werden daher nicht vorhanden sein sobald die Apparate innerhalb eines VLANs sind. Daher wird werden die Apparate während des Rollouts im Client-VLAN verweilen und erst danach in das VLAN wechseln.

- Diverse VOIP oder SIP Helper auf der Firewall, müssen deaktiviert werden

- Die Installation setzt (aufgrund der Remote Verbindungen von externen Telefonen, Handy app etc..) eine DNS-A Registrierung voraus, zb. voip.kunde.at

- Die Anlage sollte immer von dieser registrierten Regel „nach extern“ sprechen, daher eine generelle S-NAT mit der „externen voip ip“ nicht vergessen.

Für Sopohs SG Firewall zu beachten:

- 3CX Server -> Internet, kein WebProxy, sondern direktes https

- VOIP/SIP/ALG Helper deaktivieren

- 3CX S-NAT von externer voip IP

- UDP Flood Ausnahme für Ziele/Quelle Telefone/3CX Anlage

- WebFilter, 3CX Server aus Quelle und Ziel ausschließen, https Verbindungen in Policies direkt verwalten

- Country Block Außname für die Ports zur 3CX, für zumindest AT

- DHCP Option 132, Name 3CX VLAN, Typ: Text, Text: 8 (Nummer des VLANs des 3CX Servers), Bereich: Allgemein

- DHCP Option 66, Name 3CXProvisioning, Typ: Text, Text: http://IP-des-3CX-Server:5000/provisioning/5pyparr0bzv0 (der String 5py… kommt aus dem 3CX WebInterface), Bereich: Allgemein

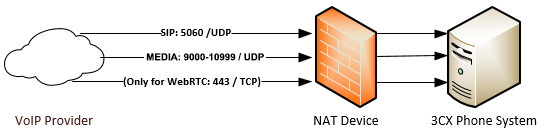

SIP Trunk / VoIP Provider

Hinweis:

Hat der Kunde keinen SIP Trunk, sondern eine ISDN Leitung, so wird eine Beronet Box verwendet. SIP findet dann nur „hinter“ der 3CX Anlage statt.

Inode SIP Daten:

IP Range: 84.113.255.0/24 und 195.34.155.128/28

SIP Registrar/Proxy/Domain/STUN: siptrunk.upc.at

STUN Port: 3478 (Session Traversal Utilities for NAT)

TOS: Dezimal 184, DiffServ Dezimal 46, TOS Mask Dezimal 252

Re-registrer: 180 Sekunden

Expire-Time: 250 Sekunden

Codec: bevorzugt g711a

3CX Server -> SIP Provider IPs

Beschreibung: 3CX Server, SIP Trunk -> SIP Provider

S-NAT nötig

|

Port |

Beschreibung |

Grouping |

|

lt. SIP Provider auch schauen |

SIP Trunk outbound |

|

|

tcp.udp.53 |

DNS Lookup |

|

|

udp.5060 |

SIP |

|

|

udp.1024-65535 |

SIP RTP audio media (inode) |

|

|

udp.9000-10999 |

SIP rtp audio media (3CX default) |

|

|

udp.3478 |

3CX STUN nat |

SIP Provider IPs -> 3CX Server

Beschreibung: 3CX Server, SIP Trunk -> SIP Provider

D-NAT nötig

|

Port |

Beschreibung |

Grouping |

|

tcp.443 |

https, WebRTC |

SIP Trunk inbound |

|

tcp.udp.53 |

DNS Lookup |

|

|

udp.5060 |

SIP |

|

|

udp.9000-10999 |

SIP rtp audio media |

|

|

udp.3478 |

3CX STUN nat |

(Bildquelle: aus 3CX Anleitung)

(Bildquelle: aus 3CX Anleitung)

SIP Intern / VoIP Intern

Clients VLAN (3CX Desktop Software)-> Telefonie VLAN (Apparate) und 3CX Server

Beschreibung: Client Software von Client PCs nach Telefon-Hardware (Apparate) und 3CX Server

No NAT Regel

|

Port |

Beschreibung |

Grouping |

|

tcp.443 |

https, provisioning |

3CX software client to voip phone hardware |

|

tcp.80 |

http |

|

|

tcp.5000 |

3cx-webinterface |

|

|

tcp.5001 |

3CX-app presence and webinterface |

Telefone/Apparate -> 3CX Server

Beschreibung: Client Software von Client PCs nach Telefon-Hardware (Apparate) und 3CX Server

No NAT Regel

|

Port |

Beschreibung |

Grouping |

|

tcp.80 (alternativ tcp.5001) |

http, provisioning |

3CX remote phone sip inbound |

|

tcp.443 (alternativ tcp.5001) |

https, provisioning |

|

|

tcp.5001 |

3CX-app presence and webinterface |

|

|

tcp.5061 |

sip secure |

|

|

udp.5060 |

sip |

|

|

udp.9000-10999 |

sip rtp audio media |

Mgmt/Admin Clients -> 3CX Server

Beschreibung: Admin Clients -> 3CX Server Administrationsoberfläche des Telefonservers.

No NAT Regel

|

Port |

Beschreibung |

Grouping |

|

tcp.5000 |

3CX webinterface |

3CX WebInterface Admin |

|

tcp.5001 |

3CX webinterface |

|

|

tcp.5015 |

3CX webinterface |

|

|

tcp.22 |

ssh |

|

|

tcp.443 |

https |

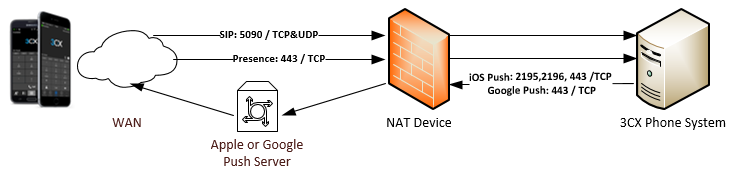

Remote 3CX App

Internet v4 -> 3CX Server

Beschreibung: 3CX App -> 3CX Server

Nur nötig wenn die App auf Handys verwendet wird. D-NAT nötig.

Achtung! Regel leitet viele Internet Ports auf Anlage! Zumindest Country Block aktivieren!

|

Port |

Beschreibung |

Grouping |

|

tcp.443 (alternative tcp.5001) |

https, app presence |

3CX app ports inbound |

|

tcp.5001 |

3CX-app presence and web-interface |

|

|

tcp.udp.5090 |

3CX app tunnel |

3CX Server -> Internet

Beschreibung: 3CX Server -> Internet

Nur nötig wenn die App auf Handys verwendet wird. S-NAT nötig.

Achtung! Regel leitet viele Internet Ports auf Anlage! Zumindest Country Block aktivieren!

|

Port |

Beschreibung |

Grouping |

|

tcp.443 |

https, Google android push |

3CX app ports outbound |

|

tcp.2195 |

3CX app apple ios push |

|

|

tcp.2196 |

3CX app apple ios push |

(Bildquelle: aus 3CX Anleitung)

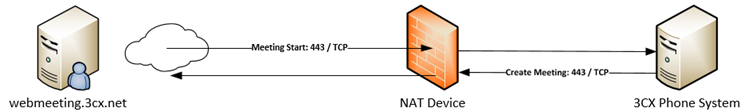

Web Meeting

webmeeting.3cx.net -> 3CX Server

Beschreibung: 3CX Web Meeting IPs nach 3CX Server

Info: D-NAT Regel nötig. Nur nötig wenn diese Funktionalität von 3CX verwendet wird.

|

Port |

Beschreibung |

Grouping |

|

tcp.443 (alternativ tcp.5001) |

https, meeting start |

3CX web-meeting inbound |

|

tcp.5001 |

3CX-app presence and webinterface |

3CX Server to webmeeting.3cx.net

Beschreibung: 3CX Server nach 3CX Web Meeting IPs

Info: Nur nötig wenn diese Funktionalität von 3CX verwendet wird.

S-NAT Regel

|

Port |

Beschreibung |

Grouping |

|

tcp.443 |

https, create meeting |

3CX web-meeting and smtp outbound |

|

tcp.2528 |

3CX smtp |

(Bildquelle: aus 3CX Anleitung)

RMC Monitoring

3CX Server -> 3CX Monitoring, dzt. Google WAN-IP-35.234.96.87-Googleusercontent.com

Beschreibung: 3CX Server -> 3CX Google Service

Muss wahrscheinlich nicht wichtig sein.

S-NAT Regel

|

Port |

Beschreibung |

Grouping |

|

tcp.4505 |

3CX RMS Monitoring |

3CX rms monitoring |

|

tcp.4506 |

3CX RMS Monitoring |

Test: 3CX Firewall Checker

Internet v4 -> 3CX Server (nur Temp-4-Setup-Firewall-checker-Test)

Beschreibung: Remote Telefone -> 3CX Server

Info: Zumindest während Setup von 3CX nötig. Denn die 3CX Anlage testest all diese Ports gegen un-dokumentierte CIDR Ranges von 3CX.

In Produktion sin die ganzen „SIP Ports“ natürlich nur von IPs des SIP-Providers nötig und von Internet nach Intern völlig überzogen und unsicher.

Achtung! Regel leitet viele Internet Ports auf Anlage! Zumindest Country Block aktivieren! D-NAT nötig.

|

Port |

Beschreibung |

Grouping |

|

tcp.80 |

http |

3CX remote phone sip test inbound |

|

tcp.443 (alternativ tcp.5001) |

https |

|

|

tcp.5061 |

sip secure |

|

|

udp.5060 |

sip |

|

|

udp.9000-10999 |

sip rtp audio media |

3CX Server -> Internet v4 (nur Temp-4-Setup-Firewall-checker-Test)

Beschreibung: 3CX Server nach Internet

Zumindest während Setup von 3CX nötig. Denn die 3CX Anlage testest all diese Ports gegen un-dokumentierte CIDR Ranges von 3CX.

In Produktion sin die ganzen „SIP Ports“ natürlich nur Richtung IPs des SIP-Providers nötig und von Intern nach Internet völlig überzogen und unsicher.

Die vielen Ports kommen vom Firewall-Checker in der 3CX Anlage.

|

Port |

Beschreibung |

Grouping |

|

tcp.80 |

http |

3CX remote phone sip |

|

tcp.443 |

https |

|

|

tcp.5061 |

sip secure |

|

|

udp.5060 |

sip |

|

|

udp.9000-10999 |

sip rtp audio media |

|

|

tcp.443 |

https |

3CX app ports |

|

tcp.2195 |

3CX app apple push |

|

|

tcp.2196 |

3CX app apple push |

|

|

tcp.5001 |

3CX-app presence and webinterface |

|

|

tcp.udp.5090 |

3CX app tunnel |

|

|

tcp.443 |

https |

3CX web-meeting and smtp activation |

|

tcp.2528 |

3CX smtp |

|

|

tcp.5001 |

3CX-app presence and webinterface |

|

|

udp.3478 |

3CX STUN nat |

Weiterführende Links:

https://www.3cx.com/docs/manual/firewall-router-configuration/

https://wiki.freepbx.org/display/PPS/Ports+used+on+your+PBX