Bereitstellen und Sperren von Zertifikaten

Vorwort

Bevor Sie die Funktion der automatischen Registrierung für Zertifikatvorlagen

der Version 2 verwenden können, müs-

sen Sie zunächst die automatische Zertifikatregistrierung in der jeweiligen

Umgebung aktivieren. Es können jedoch

nicht alle Ausstelungsprozesse im Rahmen der Zertifikatverwaltung automatisiert

werden. Zum Verwalten einer PK1

müssen Sie weiterhin in der Lage sein, Zertifikate manuell auszustellen.

Darüber hinaus müssen Sie Zertifikate sper-

ren, wenn Computer entfernt werden, Mitarbeiter das Unternehmen verlassen oder

Sicherheitsprobleme auftreten.

Das Sperren von Zertifikaten und das Veröffentlichen von Zertifikatsperrlisten

sind wichtige und komplexe Vergänge.

Zertifikatregistrierungsprozess

Bei der Zertifikatregistrierung handelt es sich um den Prozess des Anfordern

und Installierens von Zertifikaten für einen

Benutzer, Computer oder Dienst. Als Administrator definieren Sie die Richtlinien

und Prozesse für die Zertifizierungs-

stelle. Möglicherweise sind zwar die Ihnen zur Verfügung stehenden

Optionen aufgrund der Netzwerkkonnektivität oder

der Verwendung einer eigenständigen Zertifizierungsstelle eingeschränkt,

grundsätzlich umfasst der Zertifikatregistrier-

ungsprozess jedoch dieselben Schritte und erfolgt folgendermaßen:

Methoden der Zertifikatregistrierung

Eine Windows Server 2003-Zertifizierungsstelle stellt mehrere Methoden der Zertifikatregistrierung

bereit. Die Wahl der

Registrierungsmethode für das Ausstellen von Zertifikaten wird von dem

Typ der Zertifizierungsstelle bestimmt, von der

Sie das Zertifikat anfordern, und richtet sich danach, ob Client und Zertifizierungsstelle

in einem Netzwerk miteinander

kommunizieren können. Eine eigenständige Zertifizierungsstelle kann

beispielsweise Zertifikate nicht automatisch aus-

stellen, und daher ist in diesem Fall keine automatische Registrierung möglich.

Außerdem kann ein Computer, der

nicht mit dem Netzwerk verbunden ist, ein Zertifikat nicht automatisch registrieren,

weil die automatische Registrierung

eine direkte Kommunikation zwischen dem Client und der Unternehmenszertifizierungsstelle

erfordert. Unter diesen

Umständen müssel alle Zertifikate manuell vom Endbenutzer übermittelt

werden.

Wenn Sie Zertifikate von einer eigenständigen

Zertifizierungsstelle anfordern, können Sie dafür die Webre-

gistrierungsseiten, das Zertifikat-Snap-In oder das Befehlszeilenprogramm Certreq.exe

verwenden. Die web-

basierte Registrierung stellt für Endbenutzer die bei weitem einfachste

und intuitivste Methode zum Registrieren von

Zertifikaten dar. Benutzer, die das Zertifikat-Snap-In verwenden können,

haben die Möglichkeit, Zertifikatanforderungen

mithilfe der Konsole direkt an die Zertifizierungsstelle zu senden. Diese Methode

erforder, dass Endbenutzer ein MMC-

Snap-In (Microsoft Management Console) laden und konfigurieren - und dies ist

kein benutzerfreundlicher Prozess. Die

letzte Methode der Zertifikatregistrierung stellt das Verwenden des Befehls

Certreq.exe direkt über die Befehlszeile

dar. Certreq.exe wird in erste Linie für

Skriptaufgaben für Zertifikate verwendet, die nicht mithilfe der Gruppenrichtlini-

eneinstellungen ausgeführt werden können. Dieses Befehlszeilenprogramm

kann zwar zum Anfordern von Zertifikaten

verwendet werden, ist jedoch nicht für Endbenutzer vorgesehen.

Wenn Sie eine Unternehmenszertifizierungsstelle für die Zertifikatregistrierung

verwenden, können Sie die

Registrierung mithilfe der Webregistrierungsseiten, des Zertifikat-Snap-Ins,

der automatischen Registrierung

von Zertifikaten mit Gruppenrichtlinien oder des Befehlszeilenprogramms Certreq.exe

konfigurieren. Der

wichtigste Vorteil beim Verwenden einer Unternehmenszertifizierungsstelle in

Verbindung mit der Webregistrierung,

dem MMC-Snap-In oder dem Befehlszeilenprogramm besteht darin, dass die Zertifizierungsstelle

das Zertifikat automa-

tisch ausstellen kann, ohne dass ein Zertifizierungsstellenadministrator das

Zertifikat genehmigt. Sie steuern, ob Zerti-

fikate automatisch registriert oder manuell genehmigt werden müssen, indem

Sie Benutzern und Gruppen, die ein Zer-

tifikat erhalten sollen, die Berechtigung "Automatisch registrieren"

für die Zertifikatvorlage erteilen.

Die bestmögliche Automatisierung erzielen Sie, wenn Sie Gruppenrichtlinien

verwenden, so dass Cients eine automa-

tische Registrierung (ganz ohne Benutzereingriff) ausführen. Hierbei gibt

es jeodch eine wichtige Einschränkung. Ob-

wohl bei Computern unter Windows 2000 eine automatische Registrierung von Computerzertifikaten,

die mithilfe der

Gruppenrichtlinieneinstellung Einstellungen der automatischen

Zertifikatanforderung bereitgestellt werden, mög-

lich ist, kann keine automatische Registrierung von Benutzerzertifikaten für

Clients unter Windows 2000 erfolgen.

Planung

Wenn Systeme unter Windows XP und Windows Server 2003 die automatische Registrierung

ausführen, gibt es eine

kurze Verzögerung zwischen der Benutzeranmeldung und dem Start der automatischen

Registrierung. Diese Verzög-

erung ermöglicht, dass Dienste gestartet werden und sich der Benutzer vollständig

anmelden kann.

Im Gegensatz dazu unterstützen Windows XP und Windows Server 2003 die automatische

Registrierung von Benutzer

und Computerzertifikaten mit den Richtlinien Einstellung

für die automatische Registrierung und Zertifikatvorlagen

der Version 2. Bei dieser Lösung wird die Anzahl der ausgestellten Zertifikate

dadurch reduziert, dass mehrere Zertifi-

katzwecke in wenigen Zertifikaten kombiniert werden. Außerdem werden hierbei

mithilfe der automatischen Registrier-

ung auch der Verwaltungsaufwand und die erforderlichen Eindbenutzereingriffe

reduziert. Bedenken Sie, dass die Ein-

stellungen für die automatische Registrierung in der Gruppenrichtlinie

die Verwendung von Zertifikatvorlagen der Ver-

sion 2 erfordern.

Manuelle Registrierung

Wenn Sie über Clientcomputer unter älteren Betriebssystemen als Windows

2000 verfügen, müssen Sie Zertifikate für

diese Clients manuell registrieren, weil diese Clientbetriebssysteme keine Gruppenrichtlinien

unterstü tzen und daher

auch nicht die Vorteile der automatischen Registrierung nutzen können.

Wie bereits im vorherigen Abschnitt erwähnt,

können Sie Zertifikate manuell mithilfe einer webbasierten Benutzeroberfläche,

mit dem Zertifikat-Snap-In oder dem Die

nstprogramm Certreq.exe registrieren.

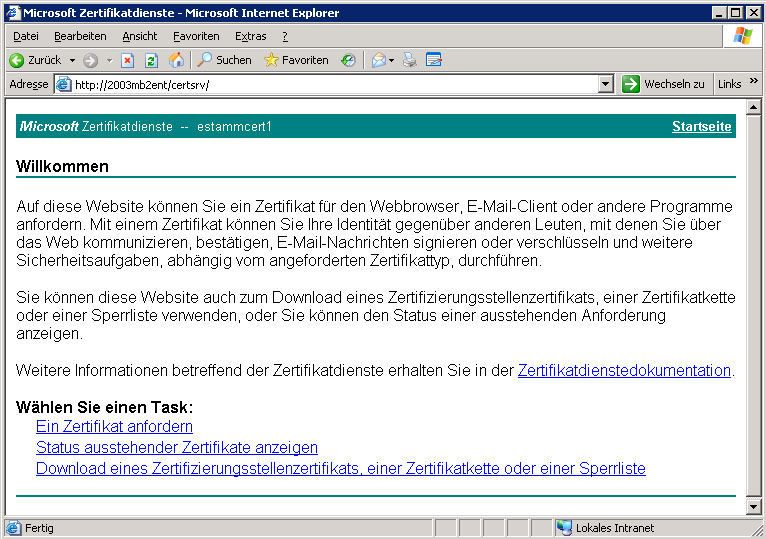

Wenn Sie Zertifikate manuell mithilfe einer webbasierten Benutzeroberfläche

registrieren möchten, stellen Sie sicher,

dass die Zertifizierungsstelle auf einem Server mit Windows Server 2003-Zertifikatdiensten

gehostet wird, auf dem auch

IIS 6.0 installiert ist. Die Webregistrierungsanwendung wird beim Installieren

der Zertifikatdienste installiert. Diese An-

wendung ermöglicht Benutzern das Ausführen verschiedener Aufgaben,

die sich auf das Anfordern von Zertifikaten von

eigenständigen und Unternehmenszertifizierungsstellen beziehen. Die Website

für die Webregistrierung befindet sich

unter http://ServerName/certsrv.

Manuelle Registrierung

SSL ist standardmäßig nicht für die webbasiert Benutzeroberfläche

aktiviert. Zwecks erhöhter Sicherheit sollten Sie

SSL im virtuellen Verzeichnis certsrv mit

einem Zertifikat aktivieren, dass alle Clients als vertrauenswürdig erachten,

wie z.B. ein von einer öffentlichen Zertifizierungsstelle ausgestelltes

Zertifikat.

Sie können Zertifikate auch mithilfe des Zertifikatanforderungs-Assistenten

im Zertifikat-Snap-In registrieren, um Zerti-

fikate von einem Computer unter Windows Server 2003 anzufordern, der als Unternehmenszertifizierungsstelle

konfigu-

riert ist. Im Zertifikat-Snap-In werden die aktiven Zertifikate und weitere

PKI-Clienteigenschaften angezeigt, wie beispiel-

sweise vertrauenswürdige Stammzertifizierungsstellen und vorhandene Zertifikatvertrauenslisten.

Als Computeradminis-

trator können Sie Zertifikate verwalten, die für Benutzer, Computer

und Dienste ausgestellt werden. Als Benutzer ohne

Administratorrechte können Sie nur Zertifikate für Ihr eigenes Benutzerkonto

verwalten.

Weitere Informationen

Weitere Informationen zum Abrufen und Installieren eines SSL-Zertifikats finden

Sie unter http://msdn.microsoft.com

/msdnmag/issues/01/04/ssl/.

Sie können das Befehlszeilenprogramm Certreq.exe

verwenden, um Zertifikatanforderungen zu senden, abzurufen und

anzunehmen. Da es sich um ein Befehlszeilenprogramm handelt, haben Sie die Möglichkeit,

Skripts für den Zertifikatre-

gistrierungsprozess zu erstellen. Wenn Sie Certreq.exe

mit den wichtigsten Parametern verwenden, können Sie einige

allgemeine zertifikatbezogene Aufgaben ausführen. Verwenden Sie den Befehl

cetreq -submit, um eine erstellte (vorbe-

reitete) Anforderungsdatei an eine Zertifizierungsstelle abzurufen. Verwenden

Sie den Befehl certreq -accept, um Zerti-

fikate aus einer neuen Anforderung an eine Zertifizierungsstelle anzunehmen

und zu installieren.

Automatische Registrierung

Die automatische Registrierung bietet Organisationen die Möglichkeit, Zertifikate

automatisch für Benutzer und Compu-

ter bereitzustellen. Die Funktion der automatischen Registrierung ermöglicht

Ihnen das zentrale Verwalten aller Aspe-

kte, die mit dem Zertifikatlebenszyklus verbunden sind. Dies umfasst das Registrieren

und Erneuern sowie das Ändern

und Ablösen von Zertifikaten.

Die automatische Registrierung von Benutzerzertifikaten bietet eine schnelle

und einfache Möglichkeit, Zertifikate für

Benutzer auszustellen. Darüber hinaus ermöglicht sie eine schnellere

Bereitstellung von PKI-Anwendungen, z.B Sma-

rdcard-Anmeldung, EFS, SSL und Signed Multipurpose Internet Mail Extension (S/MIME),

in einer Active Directory-

Umgebung, wobei keine Endbenutzereingriffe erforderlich sind.

In einer Windows Server 2003-PKI stehen zwei Optionen für die automatische

Registrierung von Zertifikaten zur Verfü-

gung: Einstellungen der automatischen Zertifikatanforderung

und Einstellung für die automatischen

Zertifikat-

anforderung handelt es sich um eine Gruppenrichtlinieneinstellung, die

das Bereitstellen von Zertifikaten der Version

1 auf Computern unter Windows 2000, Windows XP und Windows Server 2003 ermöglicht.

Dieser Typ der automatisch-

en Registrierung kann nur zum Bereitstellen von Computerzertifikaten verwendet

werden und erfolgt bei jedem Compu-

terstart bzw. beim Aktualisieren der Gruppenrichtlinie. In den meisten Fällen

wird dieser Typ zum Bereitstellen von Zer-

tifikaten für verschlüsselte IPSec-Verbindungen verwendet. Diese Gruppenrichtlinieneinstellung

befindet sich im Snap-

In Gruppenrichtlinienobjekt-Editor

im Knoten Computerkonfiguration/Windows-Einstellungen/Sicherheitsein-

stellungen/Richtlinien öffentlicher Schlüssel/Einstellungen der automatischen

Zertifikatanforderung.

Die Option Einstellung für die automatische

Registrierung basiert auf einer Kombination aus Gruppenrichtlinienein-

stellungen und Zertifikatvorlagen der Version 2. Dank dieser Kombination kann

ein Clientcomputer unter Windows XP

Professional oder Windows Server 2003 Benutzer- oder Computerzertifikat automatisch

bei der Benutzeranmeldung re-

gistrieren. Für Computerzertifikate befindet sich diese Gruppenrichtlinieneinstellung

in der Gruppenrichtlinienkonsole im

Knoten Computerkonfiguration/Windows-Einstellungen/Sicherheitseinstellungen/Richtlinien

öffentlicher Sch-

lüssel. Für Benutzerzertifikate befindet sich diese Gruppenrichtlinieneinstellung

unter Benutzerkonfiguration/Win-

dows-Einstellungen/Sicherheitseinstellungen/Richtlinien öffentlicher Schlüssel.

Standardmäßig ist die automa-

tische Registrierung für Benutzer- und Computerzertifikate aktiviert.

Tipp:

Beachten Sie, dass die Gruppenrichtlinieneinstellung Einstellungen

der automatischen Zertifikatanforderung nicht

auf Benutzer anwendbar ist. Sie gilt

nur für Computer. Weil die Option Einstellung

für die automatische Registrier-

ung nicht unter Windows 2000 verwendet werden kann, ist unter Windows

2000 nur die automatische Registrierung von

Computerzertifikaten möglich.

Einige Zertifikattypen erforern den Benutzereingriff für die Registrierung.

Bei Smartcard-Zertifikaten muss der Benutzer

beispielsweise erst die Smartcard einlegen, bevor das Zertifikat erstellt werden

kann. In diesen Fällen können Sie auch

die automatische Registrierung verwenden, indem Sie die Zertifikatvorlage der

Version 2 für den Benutzereingriff wäh-

rend der Registrierung konfigurieren. Klicken Sie im Dialogfeld Eigenschaften

von "Zertifikate" auf die Registerkarte

Anforderungsverarbeitung, und wählen

Sie dann entweder die Option Benutzer zur Eingabe

während der Regi-

strierung auffordern und Benutzereingabe beim Verwenden eines privaten Schlüssels

anfordern aus.Beim

automatischen Registrierungen von Benutzern wird ein Popupfenster (das mit den

Aktualisierungsbenachrichtigungen

vergleichbar ist) angezeigt, in dem der Benutzer zur Eingabe aufgefordert wird.

Vorsicht:

Konfigurieren Sie keinesfalls Computerzertifikate für den Benutzereingriff,

weil die automatische Registrierung dann

nicht mehr ausgeführt werden könnte.

Sperren von Zertifikaten

Gelegentlich werden Sie ein Zertifikat sperren müssen, weil ein Mitarbeiter

die Organisation verlassen hat, ein Compu-

ter außer Betrieb genommen wurde oder die Sicherheit eines privaten Schlüssels

gefährdet ist. Zum Sperren von Zerti-

fikaten stehen Ihnen zwei Möglichkeiten zur Verfügung: Sie können

hierzu entweder das Zertifizierungsstellen-Snap-In

oder das Befehlszeilenprogramm Certutil.exe

verwenden.

Wenn Sie ein Zertifikat mithilfe des Zertifizierungsstellen-Snap-Ins sperren

möchten, wählen Sie den Knoten Ausgeste-

llte Zertifikate aus. Klicken Sie dann im rechten Fensterbereich mit

der rechten Maustaste auf das zu sperrende Zerti-

fikat, klicken Sie auf Alle Tasks, und klicken

Sie dann auf Zertifikat sperren. Sie werden

dann aufgefordert, den Gru-

nd für die Zertifikatsperrung anzugeben, der daraufhin in die Zertifikatsperrliste

aufgenommen wird. Dabei stehen fol-

gende selbsterklärende Gründe zur Auswahl:

![]() Nicht angegeben

Nicht angegeben

![]() Schlüsselkompromiss

Schlüsselkompromiss

![]() Stellenkompromiss

Stellenkompromiss

![]() Zuordnung

geändert

Zuordnung

geändert

![]() Abgelöst

Abgelöst

![]() Vorgangsende

Vorgangsende

![]() Zertifikat

blockiert

Zertifikat

blockiert

Insidertipp:

Die Zertifikatsperrliste enthält den Grund, den Sie für die Zertifikatsperrung

auswählen. Überlegen sie sich vor dem Aus-

wählen des Grundes genau, ob es Ihnen recht ist, dass alle Benutzer, die

auf die Zertifikatsperrliste zugreifen können,

tatsächlich erfahren sollen, aus welchem Grund Sie die Sperrung vorgenommen

haben. Sind Sie beispielsweise im

Falle eines Schlüssel- oder Stellnkompromisse bereit, diese Informationen

zu veröffentlichen? Falls nicht, wählen Sie

einfach Nicht angegeben aus.

Clients stellen fest, dass ein Zertifikat gesperrt wurde, indem sie die Zertifikatsperrliste

abrufen. Es gibt zwei Arten von

Zertifikatsperrlisten: Vollständige Zertifikatsperrlisten, die eine vollständige

Liste aller gesperrten Zertifikate einer Zertifi-

zierungsstelle enthalten, und Deltasperrlisten. Bei Deltasperrlisten handels

es sich um kürzere Listen mit Zertifikaten,

die seit der Veröffentlichung der letzten vollständigen Zertifikatsperrliste

gesperrt wurden. Nachdem ein Client eine voll-

ständige Zertifikatsperrliste abruft, kann er die kürzere Deltasperrliste

herunterladen, um zu ermitteln, ob neue Zertifi-

kate gesperrt wurden.

Weitere Informationen:

Detaillierte Informationen zu Zertifikatsperrlisten finden Sie im Whitepaper

"Troubleshooting Certificate Status and Re-

vocation" unter http://www.microsoft.com/prodtechnol/winxppro/support/tshtcrl.mspx.

Veröffentlichen von Zertifikatsperrlisten

Wenn Sie eine Datei von einem Server herunterladen müssen, können

Sie auf unterschiedliche Art und Weise auf die

Datei zugreifen. Wenn Sie lokal am Computer angemeldet sind, verwenden Sie in

der Regel Windows Explorer, um zu

navigieren, der die Datei enthält. Wenn Sie an einem anderen Computer in

demselben Netzwerk angemeldet sind, kön-

nen Sie dem Server ein Laufwerk zuordnen und die Datei aus einem freigegebenen

Ordner herunterladen. Wenn sich

der Server hinter einer Firewall befindet und IIS auf dem Server ausgeführt

wird, können Sie einen Webbrowser öffnen,

um die Datei abzurufen.

Vor allem wenn viele verschiedene Clients auf den Server zugreifen, ist es wichtig,

dass mehrere Möglichkeiten zum

Abrufen einer Datei von einem Server zur Verfügung stehen. Zertifikatdienste

ermöglichen Clients das Abrufen von Zerti-

fikatsperrlisten mit einer Vielzahl unterschiedlicher Produkte: Dies umfasst

freigegebene Ordner, Hypertext Transfer

Protocol (HTTP), File Transfer Protocol (FTP) und Lightweight Directory Access

Protocol (LDAP).

Standardmäßig werden Zertifikatsperrlisten in drei verschiedenen

Verzeichnissen veröffentlicht. Wenn Clients über ei-

nem freigegebenen Ordner auf die Zertifikatsperrliste zugreifen, handels es

sich um die Freigabe \\Server\CertEnroll\,

die automatisch beim Installieren der Zertifikatdienste erstellt wird. Clients,

die Zertifikatsperrlisten mithilfe von LDAP

abrufen müssen, können über das Verzeichnis CN=Zertifizierungsstellenname,

CN=ZS-Computername, CN=CDP,

CN=Public Key Services, CN=Services, CN=Configuration, DC=Gesamtstruktur-Stammdomänenname

darauf zu-

greifen. Webclients können Zertifikatsperrlisten unter http://Server/certenroll/

abrufen.

Zertifikatsperrlistenveröffentlichung

Obwohl diese Standardverzeichnisse für die Verwendungszwecke der meisten

Organisationen ausreichen, können Sie

ggf. auch weitere Verzeichnisse hinzufügen. Vor allem wenn Sie eine Offlinestammzertifizierungsstelle

verwenden, mü-

ssen Sie ein Verzeichnis hinzufügen, weil Clients unter normalen Umständen

nicht auf die Zertifizierungsstelle zugrei-

fen können. Darüber hinaus sollten Sie die Zertifikatsperrliste in

einem öffentlich zugänglichen Verzeichnis veröffent-

lichen können, wenn die Zertifikate außerhalb des eigenen privaten

Netzwerks verwendet werden und sich die Zertifizie-

rungsstelle hinter einer Firewall befindet. Zum Hinzufügen einer Veröffentlichungsadresse

für Zertifikatsperrlisten gehen

Sie folgendermaßen vor: Wechseln Sie im Dialogfeld mit den Zertifizierungsstelleneigenschaften

zur Registerkarte Erw-

eiterungen, und klicken Sie dann auf die Schaltfläche Hinzufügen.

Hinweis:

Für die Veröffentlichungsadressen http://undfile://

der Zertifikatsperrlisten ist das Kontrollkästchen Sperrlisten

an die-

sem Ort veröffentlichen standardmäßig deaktiviert. Zertifikatsperrlisten

stehen jedoch unter diesen Adressen zur

Verfügung, weil diese standardmäßig auf den Ordner C:\WINDOWS\System32\CertSrv\CertEnroll

verweisen.

Zur Vereinfachung der Verwaltung können Sie beim Eingeben von Veröffentlichungsadressen

für Zertifikatsperrlisten Va-

riablenamen verwenden. Nachdem Sie auf die Schaltfläche Hinzufügen

geklickt haben, wird das Dialogfeld Ort hinzu-

fügen mit einer Liste der verwendbaren Variablen angezeigt (siehe

untere Abbildung). Beschreibungen der einzelne Va-

riablen stehen im Feld Variable zur Verfügung.

Hinzufügen einer Veröffentlichungsadresse

für Zertifikatsprerrlisten

Nachdem Sie ein Zertifikat gesperrt haben, muss die Zertifikatsperrliste unbedingt

veröffentlicht werden, bevor die Clie-

nts feststellen, dass das Zertifikat gesperrt wurde. Standardmäßig

werden die Deltasperrlisten täglich und vollständige

Zertifikatsperrlisten wöchentlich veröffentlicht. Sie können

diese Einstellungen mithilfe des Zertifizierungsstellen-Snap-

Ins ändern. Klicken Sie hierzu mit der rechten Maustaste auf den Knoten

Gesperrte Zertifikate, und klicken Sie dann

auf die Registerkarte Parameter für Sperrlistenveröffentlichung.

Auf dieser Registerkarte wird auch der Zeitplan für

die nächsten geplanten Aktualisierungen angezeigt.

Planung:

Der Zeitplan für die Veröffentlichung von Deltasperrlisten muss sorgfältig

erarbeitet werden. Wenn Sie die Anzahl der

Veröffentlichungen erhöhen, können Clients gesperrte Zertifikate

schneller identifizieren. Diese führt jedoch auch dazu,

dass Clients häufiger Zertifikatsperrlisten abrufen, wodurch wiederum der

Netzwerkverkehr erhöht wird.

Problembehandlung beim Veröffenlichen

von Zertifikatsperrlisten

Sie werden gelegentlich feststellen, dass ein Client nicht über eine veröffentlichte

Zertifikatsperrliste verfügt, die er jed-

och hätte abrufen müssen. Die Vorgänge zum Veröffentlichen

und Abrufen von Zertifikatsperrlisten sollen zwar mög-

lichst automatisch erfolgen, Sie haben jedoch auch die Möglichkeit, Zertifikatsperrlisten

zwecks Problembehandlung

manuell zu veröffentlichen und abzurufen. Certutil.exe

ist ein Befehlszeilenprogramm, das zusammen mit den Zertif-

ikatdiensten installiert wird. Es bietet eine nützliche Schnittstelle für

sehr viele Funktionen der Zertifikatdienste.

Zum manuellen Abrufen der aktuellen Zertifikatsperrlisten von einer Zertifizierungsstelle

gehen Sie folgendermaßen vor:

Melden Sie sich als Administrator bei der Zertifizierungsstelle an, öffnen

Sie eine Eingabeaufforderung, und führen Sie

den Befehl certutil -GetCRL Crl-Dateiname.crl

aus. Wenn Sie z. B. die aktuelle Zertifikatsperrliste abrufen und unter

dem Namen Latestcrl.crl speichern möchten,

führen Sie den Befehl certutil -GetCRL latest-crl.crl

aus. Wenn Sie die

aktuelle Deltasperrliste abrufen möchten, führen Sie den Befehl certutil

-GetCRL CRL-Delta-Dateiname.crl

delta aus.

Sie können auch Certutil.exe verwenden,

um ältere Versionen der Zertifikatsperrlisten abzurufen. Diese ist zu Analy-

senzwecken sinnvoll, wenn ein bestimmtes Zertifikat zu einer Zertifikatsperrliste

hinzugefügt wurde. Zum Abrufen der

zweiten Zertifikatsperrliste fügen Sie den Parameter

2 am Ende der Befehlszeile von certutil

hinzu. Beispie: Mit dem

Befehl certutil -GETCRL CRL-Dateiname.crl

2 wird die zweite Zertifikatsperrliste abgerufen, und mit dem Befehl

certutil -GETCRL Crl-Datainame.crl

5 wird die fünfte Zertifikatsperrliste abgerufen. Wenn keine älteren

Versionen der

Zertifikatsperrlisten verfügbar sind, erhalten Sie eine Fehlermeldung.

Sie können Certutil.exe auch verwenden,

um die Funktionsfähigkeit einer Zertifizierungsstelle zu überprüfen.

Verwen-

den Sie den Parameter -ping, um zu ermitteln,

ob eine bestimmte Zertifizierungsstelle funktionsfähig ist. Wenn Sie zB.

ermitteln möchten, ob die Zertifikatdienste auf dem lokalen Computer ausgeführt

werden, führen Sie den Befehl

certutil -ping aus. Wenn Sie die Zertifikatdienste auf einem Computer

mit dem Namen Computer2 und dem Zertifizie-

rungsstellennamen Computer2 überprüfen

möchten, führen Sie den Befehl certutil

-ping -config computer2\compu-

ter2 aus. Verwenden Sie den Paramter -pingadmin

mit derselben Syntax, um die Verfügbarkeit der Zertifizierungs-

stellen-Verwaltungsfunktion zu überprüfen.

Tipp:

Verwenden Sie den Befehl certutil -dump, und

achten Sie in der Ausgabe auf die Zeile Config:,

um die Computer- und

Zertifizierungsstellennamen der registrierten Zertifizierungsstellen zu identifizieren.

Praktische Übung: Erstellen und Sperren

von Zertifikaten

In dieser Übung erstellen Sie zwei Zertifikate mithilfe von zwei unterschiedlichen

Methoden. Anschließen sperren Sie ein

Zertifikat und veröffentlichen eine Zertifikatsperrliste.

Übung 1: Erstellen eines Zertifikats

mithilfe der Webregistrierung

In dieser Übung erstellen Sie ein Basis-EFS-Zertifikat mithilfe des manuellen

Webregistrierungsprozesses. Zum Anf-

fordern eines Zertifikats mithilfe der Website für die Webregistrierung

gehen Sie folgendermaßen vor:

Übung 2: Erstellen eines Zertifikats

mithilfe des Zertifikat-Snap-Ins

In dieser Übung erstellen Sie ein Zertifikat mithilfe des Zertifikat-Snap-Ins.

Führen Sie hierzu folgende

Schritte aus:

Übung 3: Sperren eines Zertifikats und

Veröffentlichen einer Zertifikatsperrliste

In dieser Übung fügen Sie eine Veröffentlichungsadresse für

Zertifikatsperrlisten hinzu und sperren anschließend das

zuvor erstellte Zertifikat. Führen Sie die folgenden Schritte aus, um ein

Zertifikat mithilfe der Konsole der Zertifizierungs-

stelle zu sperren:

Zusammenfassung der Lektion

![]() Bei der

Zertifikatregistrierung handelt es sich um den Prozess, über den ein Benutzer,

Computer oder Dienst ein

Bei der

Zertifikatregistrierung handelt es sich um den Prozess, über den ein Benutzer,

Computer oder Dienst ein

![]() Zertifikat von

einer Zertifizierungsstelle erhält.

Zertifikat von

einer Zertifizierungsstelle erhält.

![]() Eine Zertifizierungsstelle

der Windows Server 2003-Produktfamilie stellt mehrere Methoden der Zertifikatregistrierung

Eine Zertifizierungsstelle

der Windows Server 2003-Produktfamilie stellt mehrere Methoden der Zertifikatregistrierung

![]() bereit, und

zwar die webbasierte Registrierung, die Registrierung mithilfe der Konsole Zertifikate,

das Befehlszeilen-

bereit, und

zwar die webbasierte Registrierung, die Registrierung mithilfe der Konsole Zertifikate,

das Befehlszeilen-

![]() programm Certreq.exe

und die automatische Registrierung.

programm Certreq.exe

und die automatische Registrierung.

![]() Wenn Sie

über einen Client unter einem älteren Betriebssystem als Windows 2000

verfügen, müssen Sie die manu-

Wenn Sie

über einen Client unter einem älteren Betriebssystem als Windows 2000

verfügen, müssen Sie die manu-

![]() elle Registrierung

verwenden, weil der Client weder Active Directory noch Gruppenrichtlinien unterstützt.

Unter

elle Registrierung

verwenden, weil der Client weder Active Directory noch Gruppenrichtlinien unterstützt.

Unter

![]() Windows 2000

wird die automatische Registrierung von Computerzertifikaten unterstützt.

Windows XP und Windows

Windows 2000

wird die automatische Registrierung von Computerzertifikaten unterstützt.

Windows XP und Windows

![]() Server 2003

unterstützen die automatische Registrierung von Benutzer- u. Computerzertifikaten.

Server 2003

unterstützen die automatische Registrierung von Benutzer- u. Computerzertifikaten.

![]() Die automatische

Registrierung bietet Organisationen die Möglichkeit, auf öffentlichen

Schlüsseln basierende Zerti-

Die automatische

Registrierung bietet Organisationen die Möglichkeit, auf öffentlichen

Schlüsseln basierende Zerti-

![]() fikate automatisch

für Benutzer und Computer bereitzustellen. Außerdem unterstützt

sie auf Smartcard basierende

fikate automatisch

für Benutzer und Computer bereitzustellen. Außerdem unterstützt

sie auf Smartcard basierende

![]() Zertifikate.

Zertifikate.

Erstellt von: Haßlinger Stefan

Im: Jahr 2006